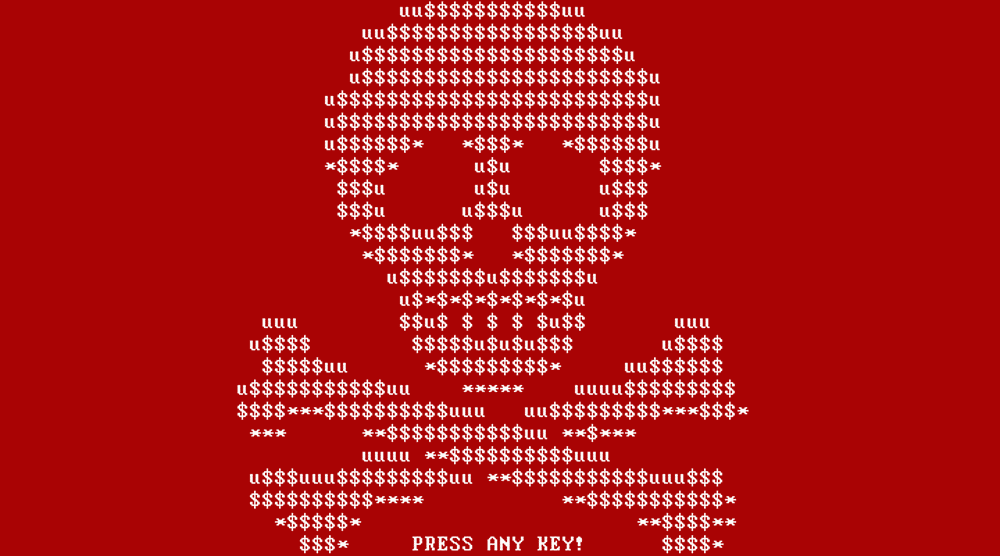

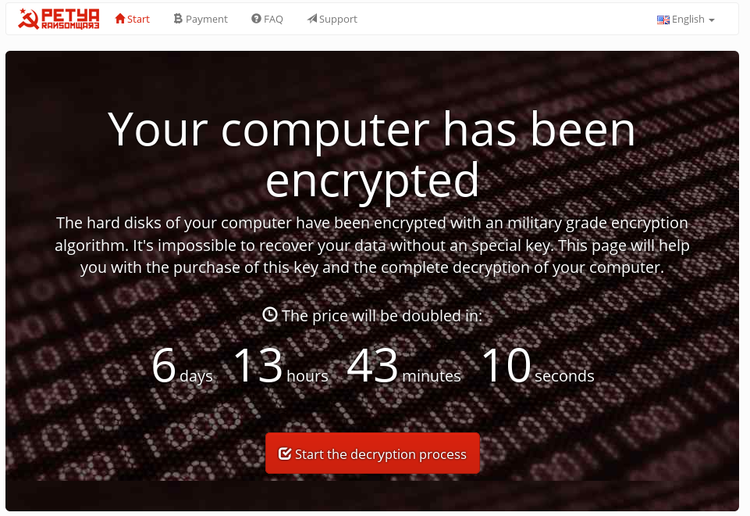

Вымогатель «Петя» блокирует загрузку ОС и требует выкуп за расшифровку данных

Эксперты компании G DATA сообщают об обнаружении необычной вымогательской малвари. Вымогатель Petya – это старый добрый локер, на смену которым в последнее время пришли шифровальщики. Но Petya блокирует не только рабочий стол или окно браузера, он вообще предотвращает загрузку операционной системы. Сообщение с требование выкупа при этом гласит, что малварь использует «военный алгоритм шифрования» и шифрует весь жесткий диск сразу.

В недавнем прошлом локеры (они же блокировщики) были очень распространенным типом малвари. Некоторые из них блокировали рабочий стол, другие только окно браузера, но все они требовали от жертвы выкуп за восстановление доступа. На смену локерам пришли шифровальщики, которые не просто блокируют данные, но и шифруют их, что значительно повышает вероятность оплаты выкупа.

Тем не менее, специалисты компании G DATA обнаружили свежий образчик локера, который называет себя Petya. В сообщении с требованием выкупа малварь заявляет, что сочетает в себе функции блокировщика и шифровальщика разом.

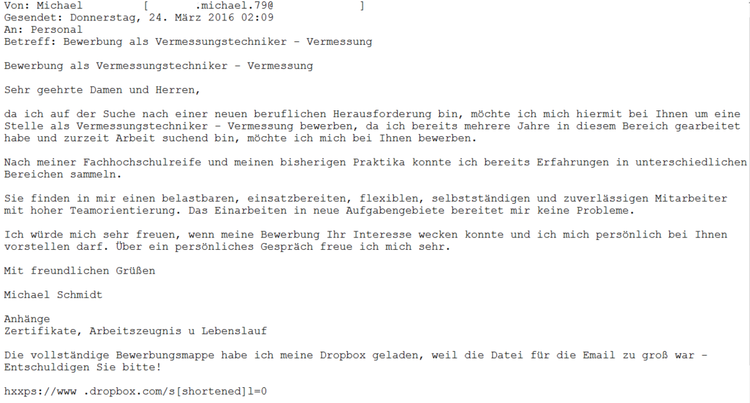

Фишинговое письмо HR специалисту

Petya преимущественно атакует специалистов по кадрам. Для этого злоумышленники рассылают фишинговые письма узконаправленного характера. Послания якобы являются резюме от кандидатов на какую-либо должность. К письмам прилагается ссылка на полное портфолио соискателя, файл которого размещается на Dropbox. Разумеется, вместо портофлио по ссылке располагается малварь – файл application_portfolio-packed.exe (в переводе с немецкого).

Фальшивое портфолио

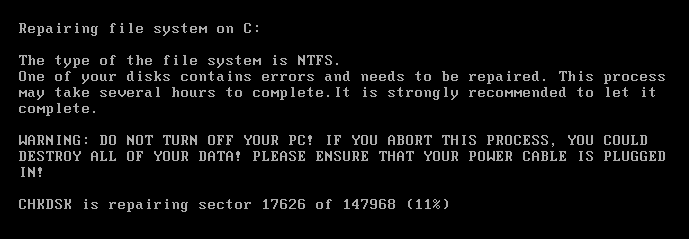

Фейковый CHKDSK

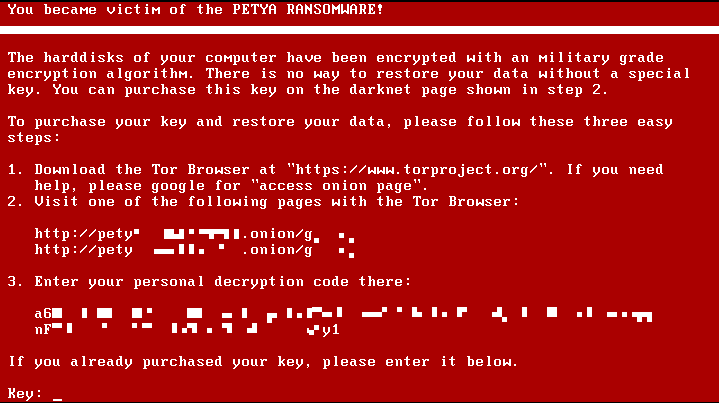

После перезагрузки компьютера жертва видит имитацию проверки диска (CHKDSK), по окончании которой на экране компьютера загружается вовсе не операционная система, а экран блокировки Petya. Вымогатель сообщает пострадавшему, что все данные на его жестких дисках были зашифрованы при помощи «военного алгоритма шифрования», и восстановить их невозможно.

Для восстановления доступа к системе и расшифровки данных, жертве нужно заплатить выкуп, перейдя на сайт злоумышленника в зоне .onion. Если оплата не была произведена в течение 7 дней, сумма выкупа удваивается. «Купить» у атакующего предлагается специальный «код расшифровки», вводить который нужно прямо на экране локера.

Специалисты G DATA пишут, что пока не разобрались в механизме работы Petya до конца, но подозревают, что вредонос попросту врет о шифровании данных. Вероятнее всего, малварь просто блокирует доступ к файлам и не дает операционной системе загрузиться. Эксперты настоятельно не рекомендуют платить злоумышленникам выкуп и обещают в скором будущем опубликовать обновленную информацию об угрозе.

Посмотреть на «Петю» в действии можно в ролике ниже.

Смотрите также:

- 2016/03/27Сайт Transparency International атаковали после публикации о Рогозине

- 2016/03/28Михаила Чернова привезли на арест из колонии. Отбывающий срок за рейдерство руководил из СИЗО захватом особняка в центре Москвы

- 2016/03/28Как "замяли" банкетное дело Фурсова. Расходы на пиршества с выступлением "звезд" в честь юбилея мэра Самары списали на дружбу и задним числом

- 2016/03/25В Перми таксист спас пожилую женщину от мошенника

- 2016/03/25Павел Шитов в международном розыске. Владелец и топ-менеджеры "Смоленского банка" вывели со счетов более 600 млн руб.

- 2016/03/29Как Алексей Мельников "загнобил" ВТБ. Хозяин "Автоприбора" взял 1,5 млрд руб. кредита, вывел активы на "свои" фирмы и через сына запустил банкротство завода

- 2016/03/29Валерия Кучерявых эвакуировали на 3 года. Экс-начальника УГИБДД по Тверской области и его бывшую жену посадили за хищение из бюджета 5,8 млн руб.

ENG

ENG

Комментарии:

Написать комментарий