Русскоязычная хак-группа Turla ломает спутники, чтобы скрыть свои следы

Эксперты «Лаборатории Касперского» обнародовали новый отчет о деятельности небезызвестной хакерской группы Turla. Специалисты следят за Turla уже более 8 лет, и методы работы хакеров за эти годы становятся только запутаннее и сложнее. Наиболее интересным наблюдением последнего времени оказалось открытие, что хакеры используют спутниковые каналы для маскировки своей деятельности. Такие методы применяют уже четыре хакерские команды, но Turla – самая известная среди них.

Группировка Turla, чье ядро, по данным специалистов, состоит из русскоязычных хакеров, также известна под именами Snake или Uroburos (по имени их собственного руткита). Эти парни засветились на радарах специалистов в области информационной безопасности благодаря различным вещам, в том числе, созданию чрезвычайно скрытного трояна для Linux. От деятельности группировки пострадали уже 45 стран мира и сети, принадлежащие государственным учреждениям, посольствам, военным, исследовательским центрам и фармацевтическим компаниям. На протяжении последних лет, эксперты не раз посвящали Turla различные статьи и исследования.

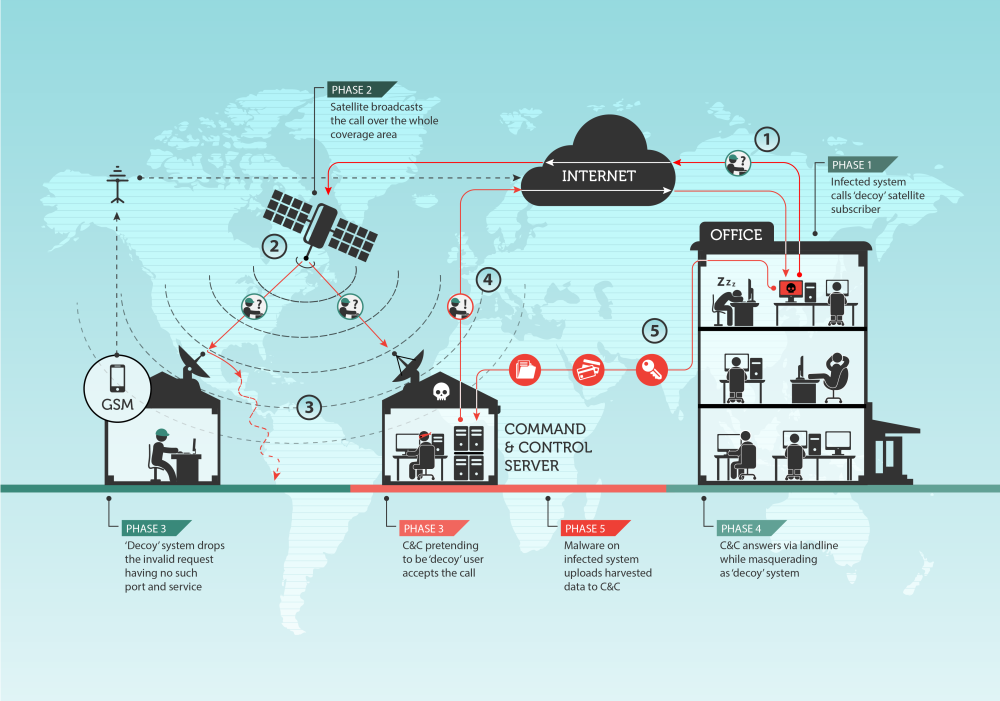

На этот раз специалисты «Лаборатории Касперского» описали технику, используемую Turla (а также HackingTeam, Xumuxu и Rocket Kitten) на последних этапах атак: для сокрытия и повышения безопасности своих C&C серверов, хакеры примеряют спутниковые командные серверы, по сути, взламывая для этого спутники. Эксперты пишут, что долгое время не могли разобраться, как хакеры это делают – легально арендуют коммерческие спутниковые каналы или попросту взламывают провайдеров? Стоит отметить, что аренда канала – способ не из дешевых, так как цена канала со скоростью 1 Мбит/с в обоих направлениях может достигать $7000 в неделю.

В ходе расследования выяснилось, что платить за аренду хакеры все же не стали. Turla использовали метод взлома спутниковых каналов стандарта DVB-S, о котором неоднократно говорили на конференциях по безопасности. В частности, на BlackHat 2010 исследователь компании S21Sec Leonardo Nve Egea выступил с презентацией на данную тему (.pdf). Для осуществления этой методики на практике понадобятся:

Спутниковая тарелка, размер которой зависит от географического положения и конкретного спутника

Спутниковый конвертер (LNB)

Специальный DVB-S тюнер (плата PCIe, эксперты отмечают, что лучше всего для этих целей подойдет TBS-6922SE, производства TBS Technologies. USB использовать крайне нежелательно)

ПК, желательно работающий под управлением Linux

Мишенью атаки становится «односторонний» спутниковый интернет. Такие нисходящие интернет-каналы отличаются дешевизной и простотой установки, а также, в отличие от дуплексного спутникового интернета, практически не защищены и не используют шифрование для обфускации трафика. То есть пользователь отправляет свой запрос при помощи кабеля или GPRS, а спутник «отвечает» ему в Ku-диапазоне (12-18 ГГц). В незашифрованном виде.

Это уязвимое место и эксплуатируют хакеры. Сначала они прослушивают трафик, определяя IP пользователей, работающих со спутником. Затем, когда жертва найдена, начинают подменять пакеты, например, SYN ACK, через обычную линию интернета. В исследовании особенно отмечается и другой нюанс: «При этом законный пользователь канала просто игнорирует этот пакет, так как он приходит на закрытый порт (например, 80 или 10080). Здесь следует сделать важное замечание: обычно при поступлении пакета на закрытый порт источнику отвечают пакетом RST или FIN, давая понять, что пакет не ждут. Однако для медленных каналов рекомендуется использовать брандмауэры, которые просто ОТБРАСЫВАЮТ пакеты, предназначенные для закрытых портов. Это создает возможность для злонамеренного использования».

В основном Turla взламывает спутниковых провайдеров Ближнего Востока и Африки. Атакующие точно отправляли данные на IP-адреса из Афганистана, Ливана, Конго, Ливии, Нигера, Нигерии, Сомали и Замбии. Спутники данных регионов, как правило, не имеют покрытия в Европе и Азии, что отдельно затрудняет расследования подобных атак.

Хакеры используют каждый канал не более нескольких месяцев, очевидно, из соображений безопасности (хотя, возможно, у атаки есть некие технические ограничения и лимиты). Их расходы на организацию такой атаки составляют менее $1000, а затраты на текущее обслуживание «железа» – менее $1000 в год. Это гораздо дешевле легальной аренды канала или VPS сервера, а также гораздо надежнее. Эксперты «Лаборатории Касперского» отмечают, что самое странное в данной ситуации, пожалуй, в том, что такую технику пока применяют всего четыре хакерских группы, учитывая простоту и дешевизну метода.

Смотрите также:

- 2015/09/10Дубайский пациент Сагид Муртазалиев арестован заочно. Главе дагестанского ПФР не помогли ни медсправка, ни дружба с Кадыровым, ни "золото" в вольной борьбе

- 2015/09/09Валерия Иварлака ведут на дело: "второй человек" подмосковного ГСУ СК РФ не посадил "люберецких" и "подсадил" подчиненных на деньги

- 2015/09/09"Дочка" "Ростеха" не раскусила анонимную сеть, за расторжение контракта с МВД готова выложить 10 млн руб.

- 2015/09/11Как открыть любой чемодан Ключи службы безопасности аэропортов США оказались в открытом доступе

- 2015/09/11Шаманы из Сбера в деле "Павловскгранита". Президент Сбербанка Герман Греф многое знает о будущем, но плохо помнит настоящее… с выгодой для семьи

- 2015/09/08Хакеров связывают с Россией по филигранному написанию кода, графику работы по московскому времени, русскому языку между строк

- 2015/09/07Как "лечили нормативы" в "Огнях Москвы". Банк Марии Росляк крал во спасение и обманывал ЦБ до последнего миллиона

ENG

ENG

Комментарии:

Написать комментарий