Как работает финансовая кибер-ОПГ. Вирусописатели, хакеры, трафогоны, прозвонщики, заливщики, стаферы, дроповоды

Введение

Русскоязычный киберкриминальный рынок известен во всем мире. (Под русскоязычными в данном случае подразумеваются киберпреступники, являющиеся не только гражданами Российской Федерации, но и некоторых граничащих с ней стран бывшего Cоветского Cоюза. В большинстве случаев к таким странам относятся Украина и страны Прибалтики.) Известность эта обусловлена двумя основными факторами: активностью русскоговорящих киберпреступников, информация о которой нередко попадает на страницы мировых СМИ, и открытостью большого числа онлайн-ресурсов, которые служили или до сих пор служат площадкой для общения представителей киберкриминальных кругов – если не для совершения сделок, то, как минимум, для рекламы различных «услуг», «продуктов», обсуждения их качества и способов применения.

За время, которое существует этот рынок, набор предлагаемых «продуктов» и «услуг» менялся, все более ориентируясь на финансовые атаки, причем на все более и более высоком уровне. Одним из распространенных видов преступлений был (и остается в настоящее время) оборот украденных данных о платежных картах. С появлением интернет-магазинов и прочих сервисов, в которых задействованы электронные платежи, большую распространенность получили DDoS-атаки и финансовые киберпреступления, цель которых – либо кража платежных данных пользователей, либо воровство денег напрямую со счетов пользователей и компаний.

Набег на электронные кошельки пользователей и компаний начал троянец ibank (2006), потом появились ZeuS (2007) и SpyEye (2009), затем в группу добавились Carberp (2010) и Carbanak (2013). И это далеко не полный список троянцев, с помощью которых злоумышленники воруют деньги и данные пользователей. [...]

Обзор ситуации

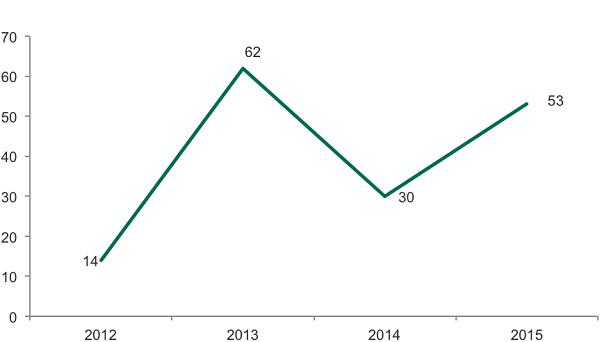

По оценке «Лаборатории Касперского», в период с 2012 по 2015 годы правоохранительными органами разных стран (включая США, Россию, Белоруссию, Украину и страны Евросоюза) было арестовано более 160 русскоговорящих киберпреступников, входивших в состав малых, средних и крупных преступных групп, которые занимались хищением денежных средств с помощью вредоносного ПО по всему миру. Совокупный ущерб от их деятельности превышает 790 миллионов долларов. (Оценка сделана на основе анализа публичной информации об арестах подозреваемых в совершении финансовых киберпреступлений, состоявшихся в период с 2012 по 2015 годы, и собственных данных «Лаборатории Касперского».) Из этой суммы около 509 миллионов долларов было украдено преступниками за пределами стран бывшего Советского Союза. Разумеется, эта цифра учитывает лишь подтвержденный ущерб, информация о котором была получена правоохранительными органами в ходе следственных мероприятий. В реальности киберпреступниками могли быть украдены значительно большие суммы.

Изменение числа арестов русскоязычных киберпреступников, о которых было объявлено публично в период с 2012 по 2015 гг.

Еще одной метрикой, которая позволяет судить о масштабе проблемы русскоговорящей киберпреступности, является количество лиц, осужденных по киберкриминальным статьям в последние годы. Так на территории одной только России с 2013 года по первое полугодие 2015 осудили 459 человек по статьям 272 (неправомерный доступ к компьютерной информации) и 273 (создание и распространение вредоносного ПО) УК РФ. Из них только 21 преступник был приговорен к лишению свободы. Отметим, что разницу между количеством арестованных и количеством осужденных можно объяснить тем, что аресты киберпреступников не всегда сопровождаются публикациями в СМИ. Кроме того, нередко за одним громким арестом руководителя группировки следуют несколько задержаний других участников группы, и в итоге конечное число подсудимых сильно превышает изначально объявленное число подозреваемых.

С 2013 года сотрудники Отдела расследования компьютерных инцидентов «Лаборатории Касперского» участвовали в расследовании более 330 инцидентов кибербезопасности. Более 95% из этих инцидентов связаны с кражей денег или финансовой информации.

Хотя число арестов русскоязычных преступников по делам, связанным с финансовыми киберпреступлениями, значительно выросло в 2015 году по сравнению с предыдущим годом, на киберкриминальном рынке все еще «людно». По оценкам экспертов «Лаборатории Касперского», в течение последних трех лет в русскоязычную киберпреступность было вовлечено до тысячи человек, учитывая всех, кто принимал участие в создании инфраструктуры, написании и распространении вредоносного ПО для кражи денег, непосредственно совершал кражу или обналичивал украденные деньги. Большая часть преступников до сих пор на свободе.

Более точно можно подсчитать количество людей, которые входят в основной состав активных преступных групп (организаторы, заливщики, которые занимаются выводом денег со взломанных счетов, и профессиональные хакеры-взломщики), и оно не превышает 20 человек. Это постоянные посетители подпольных форумов, в отношении которых эксперты «Лаборатории Касперского» на протяжении последних трех лет собрали значительное количество информации, указывающей на их потенциальную вовлеченность в преступную деятельность, связанную с хищением денег, в роли ключевых участников.

Точное количество групп, действующих с территории России и соседних с ней государств, назвать сложно: многие из вовлеченных в преступную деятельность участвуют в нескольких хищениях, после чего по разным причинам прекращают деятельность. Некоторые участники раскрытых, но исчезнувших групп, продолжают преступную деятельность уже в составе новых группировок.

Отдел расследований компьютерных инцидентов «Лаборатории Касперского» в настоящее время может уверенно заявить об активности как минимум пяти крупных киберкриминальных групп, специализирующихся на финансовых преступлениях. Это группы, деятельность которых эксперты компании отслеживают постоянно в течение последних нескольких лет.

Все пять групп попали в поле зрения экспертов компании в 2012-2013 годах и активны до сих пор. Их численность составляет от 10 до 40 человек. Как минимум две из них активно атакуют цели не только на территории России, но и за ее пределами: в США, Великобритании, Австралии, Франции, Италии и Германии.

Поскольку расследования не завершены, публикация более детальной информации о деятельности этих групп пока невозможна. «Лаборатория Касперского» продолжает расследование деятельности этих групп и активно взаимодействует с правоохранителями России и других стран с целью пресечения деятельности киберпреступников.

Расследование деятельности этих групп позволило экспертам «Лаборатории Касперского» получить представление о методах их деятельности и структуре киберкриминального рынка.

Структура русскоязычного киберкриминального рынка

"Ассортимент"

Под киберкриминальным рынком обычно понимается совокупность «услуг» и «продуктов», используемых для совершения различных противоправных действий в киберпространстве. Эти «продукты» и «услуги» предлагаются к приобретению пользователями или группами пользователей специализированных сетевых сообществ – в большинстве своем закрытых.

Под «продуктами» подразумеваются:

- Программное обеспечение, предназначенное для получения несанкционированного доступа к компьютеру или мобильному устройству, кражи данных с зараженного устройства иили денежных средств со счета жертвы (троянцы);

- Программное обеспечение, предназначенное для эксплуатации уязвимостей в установленном на компьютере жертвы ПО (эксплойты):

- Базы краденых данных платежных карт и другой ценной информации;

- Интернет-трафик (определенное количество посещений сайта, выбранного заказчиком, пользователями с заданным набором характеристик).

К «услугам» относятся:

- Рассылка спама;

- Организация DDoS-атак (перегруз сайтов запросами с целью сделать их недоступными для легитимных пользователей);

- Проверка вредоносного ПО на обнаружение антивирусами;

- «Перекриптовка» вредоносного ПО (изменение вредоносного ПО таким образом, чтобы его не детектировали антивирусы);

- Передача в аренду эксплойт-паков;

- Передача в аренду выделенных серверов;

- VPN (предоставление анонимного доступа к веб-ресурсам, защита обмена данными);

- Передача в аренду абьюзоустойчивого хостинга (хостинга, который не реагирует на жалобы на вредоносный контент и в связи с этим не отключает серверы);

- Передача в аренду ботнетов;

- Проверка ценности краденных данных платежных карт;

- Услуги по подтверждению данных (фальшивые звонки, фальшивые сканы документов);

- Продвижение вредоносных и рекламных сайтов в поисковой выдаче;

- Посредничество при сделках по приобретению «продуктов» и «услуг»;

- Вывод и обналичивание средств.

Оплата «продуктов» и «услуг» на киберкриминальном рынке осуществляется, как правило, с помощью одной из систем электронных платежей, таких как WebMoney, Perfect Money, Bitсoin и др.

В различных комбинациях все эти «продукты» и «услуги» продаются и покупаются для организации четырех основных типов преступлений, которые также могут быть скомбинированы различным образом, в зависимости от конкретной группировки:

- DDoS-атаки (заказные или с целью вымогательства);

- Похищение персональных данных и данных для доступа к электронным деньгам (с целью последующей перепродажи или для кражи денежных средств);

- Похищение денежных средств со счетов банков или других организаций;

- Бытовой или корпоративный шпионаж;

- Блокирование доступа к данным на зараженном компьютере с целью вымогательства;

По наблюдениям экспертов «Лаборатории Касперского», преступления, связанные с кражей денег, наиболее распространены в последние годы. В связи с этим, вся последующая информация касается прежде всего именно этого сегмента русскоязычного киберкриминального рынка.

"Рынок" труда финансовых киберпреступлений

Разнообразие навыков, необходимых для производства «продуктов» и оказания «услуг», породило свой рынок труда востребованных киберкриминалом специалистов, вовлеченных в совершение финансовых киберпреступлений.

Список профессий практически такой же, как у любой компании IT-профиля:

- Программисты / кодеры / вирусописатели (создание вредоносного ПО и модификация существующего);

- Веб-дизайнеры (создание фишинговых страниц, писем и т.п.);

- Системные администраторы (построение IT-инфраструктуры и ее поддержка);

- Тестировщики (тестирование вредоносного ПО);

- «Крипторы» (перешифровка вредоносного кода с целью обхода детектирования антивирусами).

В список не входят руководители преступных группировок, заливщики, которые занимаются выводом денег со взломанных счетов, и руководители дроп-проектов, курирующие процесс обналичивания краденых денег, поскольку отношения, устанавливаемые между этими элементами преступных групп, скорее характеризуются как партнерские, а не как отношения работодатель-соискатель.

В зависимости от типа и масштабов криминального предприятия руководители группировок либо нанимают сотрудников «в штат» на фиксированную зарплату, либо работают с ними на фриланс-основе, оплачивая работу над конкретным проектом.

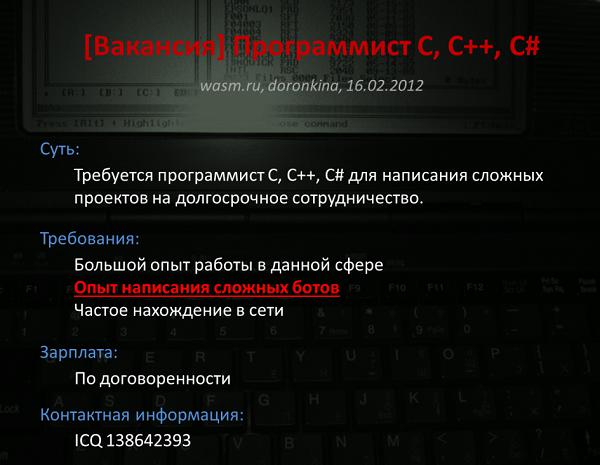

Текст объявления о найме программиста в одну из киберкриминальных групп, размещенный на полузакрытом форуме

Набор «сотрудников» в группировку преступники осуществляют либо на сайтах, где традиционно собираются пользователи, вовлеченные в преступную активность, либо на ресурсах для интересующихся нестандартными способами заработка в Сети. В иных случаях объявления размещаются на обычных сайтах для поиска работы и сотрудников или биржах для удаленных сотрудников.

В целом всех наемных работников, вовлеченных в киберкриминал, можно разделить на два типа: те, кто осознает незаконность проекта, работу в котором им предлагают, и те, кто – по крайней мере на раннем этапе – не осознает этого. В последнем случае речь, как правило, идет о людях, необходимых для сравнительно несложной работы, например копирования интерфейса банковских систем и сайтов.

Размещая «подлинные» вакансии, киберпреступники часто рассчитывают найти исполнителей из отдаленных регионов России и соседних с Россией стран (чаще всего Украины), где нередки проблемы с трудоустройством и достойной оплатой труда IT-специалистов.

Размещение вакансии специалиста по java/flash на популярном украинском ресурсе по поиску работы для IT-специалистов

Смысл поиска «сотрудников» в регионах банальный – экономия, ведь наемному сотруднику из региона можно заплатить меньше, чем работникам из больших городов. При этом преступники часто отдают предпочтение кандидатам, изначально не вовлеченным в киберкриминальную активность.

Часто такие вакансии преподносятся как предложение легитимной работы, и только после получения задания истинное назначение работы становится ясным.

В случае с легальными сайтами для поиска работы речь идет о менее опытной аудитории.

Второй причиной поиска удаленных «сотрудников» является стремление организатора максимально анонимизировать деятельность группы и создать такие условия, в которых подрядчик не будет владеть полными сведениями о личности заказчика.

Варианты организации преступных групп

Преступные группы, занимающиеся похищением денег или финансовой информации, позволяющей получить доступ к деньгам, различаются по количеству участников и масштабам деятельности. Можно выделить три основные формы вовлечения в эту сферу:

- Партнерские программы

- Одиночные дельцы, мелкие и средние группы (до десяти участников)

- Крупные организованные группировки (десять и более участников)

Это разделение является условным. Масштаб деятельности группы зависит от опытности участников, их амбиций, уровня организаторских способностей. В некоторых случаях эксперты «Лаборатории Касперского» наблюдали относительно небольшие группы преступников, которые выполняли задачи, как правило, требующие усилий большего числа участников.

Партнерские программы

Партнерские программы – это самый простой и наименее затратный способ вовлечения в киберкриминальную деятельность. Суть партнерских программ заключается в том, что их организаторы предоставляют «партнерам» практически весь необходимый набор инструментов для совершения преступления. Задача «партнеров» – сгенерировать как можно больше установок вредоносного ПО на устройства пользователей. Взамен владелец или владельцы партнерской программы делятся с партнерами доходом, полученным в результате заражений. В зависимости от типа мошеннической схемы это могут быть:

- суммы, украденные со счетов пользователей интернет-банкинга;

- деньги, заплаченные пользователем в качестве выкупа в случае, когда преступники используют вредоносные программы-шифровальщики;

- деньги с «предоплатных» счетов пользователей мобильных устройств, полученные в результате скрытой отсылки SMS на премиальные мобильные номера, осуществленной с помощью вредоносной программы.

Само по себе создание и поддержание партнерской программы, направленной на похищение денег, также является киберпреступлением, совершаемым, как правило, группой пользователей. Однако подобные проекты чаще осуществляют крупные организованные группы, подробнее о которых чуть ниже.

По наблюдениям экспертов «Лаборатории Касперского», в последнее время партнерские программы становятся все менее распространенными среди русскоговорящих киберпреступников. Долгое время основным драйвером их популярности были мошеннические схемы, предусматривавшие заражение мобильных устройств пользователей вредоносными программами, которые впоследствии отсылают SMS на премиум-номера. Однако весной 2014 года российский регулятор ввел новые требования к организации подобных сервисов, которые в том числе предусматривают необходимость дополнительного подтверждения подписки на тот или иной платный мобильный сервис. Это изменение стало одним из ключевых факторов, который свел деятельность мобильных вредоносных партнерских программ почти к нулю. Тем не менее такая форма совместной активности киберпреступников все еще применяется группами, специализирующимися на распространении шифровальщиков-вымогателей.

Мелкие группы

От участия в партнерских программах такая форма вовлечения отличается тем, что преступник или преступники, как правило, самостоятельно организуют мошенническую схему. При этом большинство компонентов, необходимых для атаки (вредоносное ПО и его модификации («перекриптовка»), трафик, серверы и т. п.), приобретаются на черном рынке. Участники подобных групп очень часто не являются экспертами в области компьютерных и сетевых технологий, а вместо этого узнают о необходимых компонентах и методах организации финансовых атак из открытых источников, которыми, как правило, являются форумы. Возможности подобных групп часто ограничены рядом факторов. В частности, использование распространенного вредоносного ПО приводит к быстрому детектированию его защитными программами, что, в свою очередь, вынуждает преступников вкладывать больше средств в распространение зловредов и их «перекриптовку» для обхода детектирования защитными решениями. Соответственно, все это снижает итоговую сумму денег, оседающую в кармане злоумышленника.

Ошибки, допускаемые такими преступниками, нередко приводят к их идентификации и аресту. Однако сравнительно невысокая стоимость «входа» в киберкриминальный бизнес в таком «любительском» формате (от 200 долларов) и возможность похитить значительно больше продолжает привлекать новых дельцов.

Примером подобного «любительского» преступного формирования является группа, осужденная в 2012 году российским судом за кражу более 13 млн рублей (около 422 тыс. долларов по курсу на то время) у пользователей интернет-банкинга одного из российских банков. После комплексного расследования эксперты «Лаборатории Касперского» смогли собрать информацию, которая позволила правоохранительным органам идентифицировать тех, кто, стоял за хищениями.

Суд приговорил обоих участников преступной группы к 4,5 годам заключения условно. Однако судебный приговор не остановил преступников, и они продолжили совершать преступления, осуществив в последовавшие 2,5 года множество хищений на сравнимую сумму. В мае 2015 года они вновь были задержаны.

Крупные организованные преступные группы

Крупные преступные группировки отличаются от прочих прежде всего большим масштабом деятельности и гораздо более основательным подходом к организации преступлений и принципов функционирования группы. Численность таких групп может достигать нескольких десятков человек (не считая дроп-проектов, используемых для обналичивания и «отмывания» денег), а цели их атак не ограничиваются частными клиентами интернет-банкинга. Наряду с частными пользователями, подобные группы атакуют компании преимущественно малого и среднего бизнеса, а самые крупные и изощренные, такие как Carbanak, покушаются еще и на банки и платежные системы.

Схема деятельности крупных групп значительно отличается от того, как работают небольшие группировки. С известной степенью условности по принципу организации некоторые из них можно сравнить со средней компанией, занимающейся разработкой программного обеспечения.

В частности, в крупных группах присутствует некое подобие штата – группы сообщников, которые выполняют задачи организатора за регулярное фиксированное вознаграждение. При этом даже в крупной, профессиональной группе часть задач перекладывается на внешних подрядчиков. Например, «перекриптовка» вредоносных программ может осуществляться как штатным или наемным вирусописателем, так и с помощью сторонних сервисов, где процесс автоматизирован с помощью специального ПО. То же справедливо и для многих других компонентов IT-инфраструктуры, необходимой для совершения преступления.

Примерами крупных организованных преступных групп является известная группировка Carberp, участники которой были арестованы на территориях РФ и Украины в 2012 и 2013 годах соответственно, а кроме того группировка Carbanak, раскрытая «Лабораторией Касперского» в начале 2015 года.

Хотя ущерб от деятельности партнерских программ и мелких группировок исчисляется десятками и сотнями тысяч долларов, наиболее опасными и разрушительными являются действия крупных преступных групп. Ущерб, причиненный группой Carberp, оценивается в несколько сотен миллионов долларов, а группировка Carbanak, по оценкам «Лаборатории Касперского», могла украсть до миллиарда долларов. В этой связи изучение механизмов функционирования и тактик именно этих группировок представляется наиболее важным, поскольку помогает более эффективно расследовать их деятельность и – в конечном итоге – пресекать ее.

Распределение ролей в крупной группировке

Крупное финансовое киберпреступление – преступление, в результате которого атакованные организации лишаются миллионов долларов. Это результат деятельности широкого круга преступных «специалистов» в информационной безопасности и финансовой сфере. Как правило, такому преступлению предшествует многомесячный этап подготовки, в который – помимо построения сложной инфраструктуры, подбора и разработки вредоносного ПО – входит детальное изучение атакуемой организации с целью выяснения деталей ее внутренних операций и слабых мест в безопасности. Каждый участник преступной группы имеет определенный круг обязанностей.

Приведенное ниже распределение ролей характерно для преступной группировки, занятой похищением денежных средств. Распределение ролей в группировках, специализирующихся на других типах преступлений, может быть иным.

Вирусописатель/Программист

Вирусописатель, или программист, отвечает за создание вредоносного ПО: программ, которые позволят атакующим закрепиться в IT-сетях атакуемой организации, загрузить дополнительные вредоносные программы, которые помогут получить необходимую информацию и в конечном счете похитить деньги.

От группировки к группировке значимость этого участника и формы его отношения с организаторами преступной группы могут различаться. Например, если группировка использует уже готовое вредоносное ПО, взятое в открытых источниках или купленное у других вирусописателей, то его функции могут быть ограничены настройкой и модификацией вредоносных программ для работы во вновь созданной под конкретное киберпреступление инфраструктуре, а также его адаптацией под атаку на конкретные учреждения. Наиболее развитые группы, однако, стремятся использовать только собственные «разработки», поскольку это делает вредоносную программу менее заметной для большинства защитных решений и дает более широкие возможности по модификации вредоносного ПО. В этом случае роль вирусописателя гораздо значительнее, так как он отвечает за архитектуру и набор функций зловреда.

Также вирусописатель может взять на себя роль ответственного за «перекриптовку» вредоносной программы. Но это справедливо для случаев, когда организатор стремится оставить в пределах группы максимальное количество задач и для перекриптовки зловредов используется оригинальное ПО. В большинстве же случаев эта процедура отдается на откуп сторонним подрядчикам, крипто-сервисам.

Тестировщики

Функция тестировщиков, работающих в составе преступной группы, мало чем отличается от функций тестировщиков, работающих в составе легальной IT-компании. Как и в легальной сфере, киберкриминальные тестировщики получают от своих менеджеров технические задания на тестирование вредоносных программ в различных окружениях (разные версии операционных систем, разные наборы установленных приложений и т.д.) и выполняют их. Если в мошеннической схеме задействованы фальшивые интерфейсы систем дистанционного банковского обслуживания или платежных систем, в задачи тестировщиков также входит проверка корректной работы фальшивок.

Верстальщики и веб-программисты

Как правило, верстальщики и веб-программисты – это удаленные сотрудники, в задачи которых входит создание фишинговых страниц и сайтов, поддельных интерфейсов приложений и веб-инжектов, которые используются для похищения данных для доступа к платежным системам и системам дистанционного банковского обслуживания.

Распространители

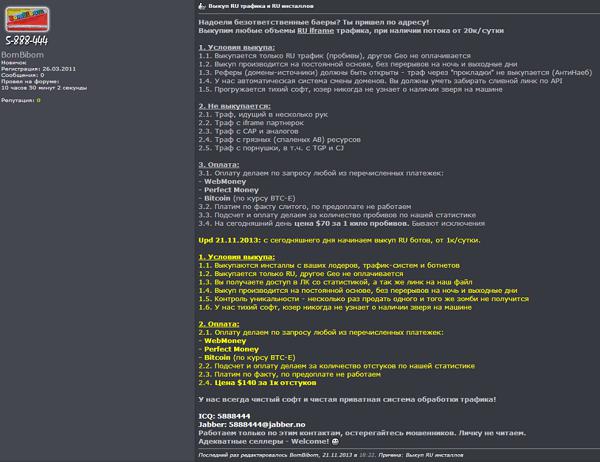

В задачи распространителей входит обеспечить загрузку вредоносного ПО на максимальное число устройств. Результат достигается использованием нескольких инструментов. Как правило, организатор определяет характеристики пользователей, которых нужно заразить, и покупает у так называемых «трафогонов» (сервисы привлечения пользователей с определенными характеристиками на определенный веб-сайт) трафик необходимого типа.

Объявление о выкупе трафика. Киберпреступники готовы оплачивать только успешные инсталляции вредоносного ПО по $140 за 1000 "отстуков" (сообщение вредоносного ПО, отправляемое на командный сервер после успешного заражения)

Организатором на подходящих сервисах может быть заказана вредоносная спам-рассылка, которая будет содержать или зараженный файл в приложении, или ссылку, которая приведет жертву на вредоносный сайт. В другом случае организаторы могут самостоятельно выбрать сайт с подходящей для их целей аудиторией, заказать его взлом и размещение эксплойт-пака. Разумеется, все эти инструменты могут быть использованы в комбинации друг с другом.

Хакер

Часто в ходе проведения атаки на какую-либо организацию организатору не удается обойтись лишь имеющимся у него набором эксплойтов и другого вредоносного ПО для того, чтобы заразить все необходимые для атаки компьютеры и закрепиться на них. Иногда может потребоваться целевой взлом конкретного компьютера или сайта. В таких случаях организаторы привлекают взломщиков – как правило, серьезно подготовленных в области ИБ людей, способных выполнить нестандартные задачи. Во множестве случаев, которые исследовали эксперты «Лаборатории Касперского», хакеров привлекают эпизодически, а их действия оплачиваются на сдельной основе. Однако когда необходимость взлома становится регулярной (например, в случае целевых атак на финансовые учреждения), хакер становится постоянным участником группы и часто – одним из ее ключевых элементов наряду с организаторами и заливщиками.

Системные администраторы

Основная задача системных администраторов, входящих в киберкриминальные группировки, мало чем отличается от задачи обычных системных администраторов. В целом она заключается в развертывании необходимой IT-инфраструктуры и поддержании ее в работоспособном состоянии. Кибекриминальные сисадмины занимаются настройкой серверов управления, покупают серверы на абузоустойчивых хостингах, обеспечивают наличие инструментов для анонимного подключения к серверам (VPN) и решают прочие технические задачи, включая взаимодействие с удаленными системными администраторами, нанятыми для выполнения мелких задач.

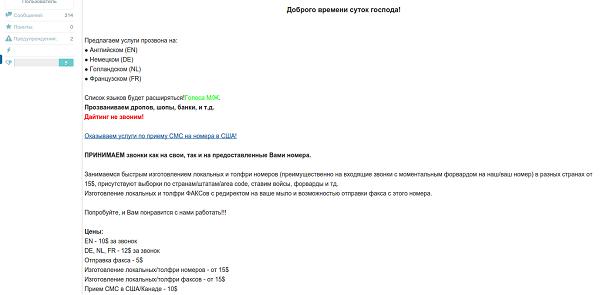

Колл-сервисы ("прозвон")

Социальная инженерия играет важную роль в успехе всего киберкриминального предприятия. Особенно когда речь идет об атаках на организации, в результате которых похищаются крупные суммы денег. В большинстве случаев, даже если злоумышленникам удалось установить контроль над компьютером, с которого можно осуществить транзакцию, для ее успешного завершения необходимо предоставление подтверждения ее легитимности. Именно эту задачу выполняет «колл-сервис». В нужный момент его «сотрудники» исполняют роль либо сотрудника атакованной организации, либо сотрудника банка, с которым организация работает, и подтверждают легитимность платежа.

«Колл-сервисы» могут участвовать в конкретном киберпреступлении и как «штатное» подразделение криминального предприятия, и как сторонняя организация, разово выполняющая конкретную задачу за сдельную плату. Форумы, служащие местом сбора и общения пользователей, вовлеченных в киберпреступления, полны рекламой подобных услуг.

Объявление о предложении услуг "прозвона" на английском, немецком, голландском и французском языках. Группа специализируется на звонках в интернет-магазины, банки, а также на звонках разводным дропам. Также группа предлагает быструю настройку локальных бесплатных номеров, используемых в мошеннических схемах для имитации служб поддержки, прием SMS, прием и отправку факсов. За один звонок преступники просят от 10 до 12 долларов. За прием SMS – $10, за создание бесплатных номеров поддержки – от $15

По наблюдениям «Лаборатории Касперского», крупные киберкриминальные группы редко прибегают к услугам сторонних колл-сервисов, развертывая собственные.

Заливщики

Заливщики – это участники киберпреступной группировки, которые вступают в игру, когда все технические задачи по организацию атаки (выбор и заражение цели, закрепление в ее инфраструктуре) выполнены и все готово к совершению хищения. Заливщики – это люди, которые выводят деньги со взломанных счетов. Однако их участие не ограничивается лишь нажатием кнопок, их роль во всем предприятии – решающая.

Заливщики обычно досконально знают внутренний распорядок атакуемой организации (вплоть до того, в какое время ходит на обед сотрудник, работающий за компьютером, с которого будет совершена мошенническая транзакция), имеют точное преставление о том, как работают автоматизированные системы противодействия мошенничеству и как действовать, чтобы обойти эти системы. Другими словами, заливщики, помимо очевидно криминальной роли непосредственных похитителей денег, выполняют своего рода «экспертные» задачи, которые трудно или невозможно автоматизировать. Вероятно, именно в силу этого особого статуса, заливщики – одни из немногих участников преступной группы, чье участие в операции оплачивается не фиксированной «зарплатой», а процентом от украденного.

Часто заливщики берут на себя функции оператора бот-сети – участника преступной группировки, который анализирует и классифицирует информацию, полученную с зараженных компьютеров (наличие выходов в системы дистанционного банковского обслуживания, наличие денег на счетах, к которым есть доступ, организация, в которой находится зараженный компьютер и т.д.).

Кроме заливщиков на таких условиях работают лишь руководители дроп-проектов.

Руководитель дроп-проекта

Руководитель дроп-проекта – это представитель отдельной преступной группировки, которая тесно взаимодействует с группировкой, похищающей деньги. Функция дроп-проекта заключается в том, чтобы получить украденные деньги, обналичить их и перевести причитающуюся долю обратно преступной группировке. Для этого дроп-проект строит собственную инфраструктуру, которая состоит из юридических и физических лиц с собственными банковскими счетами, на которые выводятся украденные деньги и с которых они впоследствии переходят в карман злоумышленников. Менеджер дроп-проекта взаимодействует с организатором преступной группы и предоставляет ему номера счетов, на которые заливщик направляет деньги. Дроп-проекты, как и заливщики, работают за комиссионный процент, который – по сведениям, полученным «Лабораторией Касперского» в ходе расследований, – может доходить до половины суммы украденного.

Дроп-проекты

Дроп-проекты – обязательный элемент любого кибепреступления, связанного с финансами. Состоят такие группы из одного или нескольких организаторов и дропов, количество которых может достигать нескольких десятков.

Дропы – это держатели платежных средств, которые по команде дроповода обналичивают деньги, поступившие на счет, либо переводят их на другой счет, указанный дроповодом.

Дропы делятся на два вида: разводных и неразводных. Разводные дропы – это люди, которые по крайней мере на первых порах своего сотрудничества с дроповодом не осознают, что они участвуют в криминальном предприятии. Как правило, задача получения и перевода денег преподносится разводным дропам под каким-нибудь благовидным предлогом. Например, дроповод может создать юридическое лицо и нанять на исполнительную должность (генерального или финансового директора, например) человека, который будет выполнять функцию разводного дропа: подписывать корпоративные документы, которые на самом деле будут служить легальным прикрытием для вывода украденных денег.

Неразводные дропы прекрасно осведомлены о том, для чего они выполняют задания дроповодов.

Способов вывод денег, применяемых дроп-проектами, много. В зависимости от суммы похищаемых денег, могут быть использованы либо частные владельцы платежных карт, готовые за небольшую плату обналичить поступления и передать их представителю дроповода, либо специально созданные юридические лица, представители которых оформляют «зарплатные проекты» (множество платежных карт для сотрудников фирмы для перечисления зарплаты) в банке, обслуживающем это юридическое лицо.

Еще одним стандартным методом построения дроп-схемы является массовое открытие счетов неразводными дропами в различных банках.

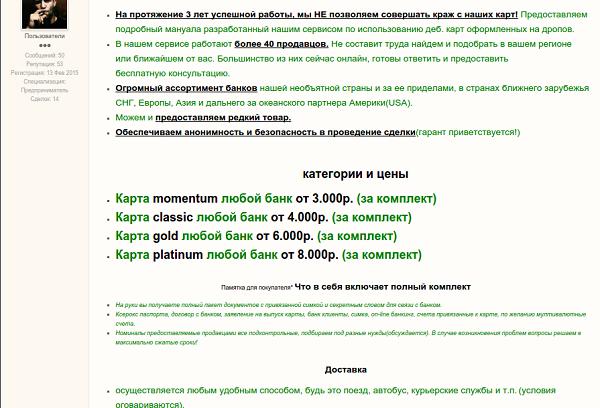

Объявление о продаже комплектов платежных карт (карта, документы, на которые она была выпущена, SIM-карта, к которой привязан банковский счет карты), которые могут быть использованы для обналичивания украденных денег. Продавец предлагает карты, выпущенные банками РФ и соседних государств, стран Европы, Азии и США. Комплект типа Momentum оценивается в 3000 руб. (менее $50), комплект с картой Platinum – в 8000 руб. (около $120)

Когда хищение происходит за пределами России, в качестве неразводного дропа выступает гражданин или группа граждан одной из стран Восточной Европы, которые за короткое время посещают несколько стран континента, в каждой из которых они открывают счета на свои имена. После этого неразводные дропы передают данные для доступа ко всем счетам дроповоду и впоследствии эти счета используются для вывода денег.

Пример объявления о продаже готовых фирм в РФ, а также в офшорных зонах. Свои услуги преступники предлагают по цене от ~$560 до $750.

Стаферы

Жаргонное слово «стафер» происходит от английского слова stuff (жаргонный синоним слова «товар»). Одной из разновидностей вывода украденных денег является покупка товаров в интернет-магазинах с помощью краденых платежных средств, их последующая перепродажа и возвращение причитающегося похитителям процента от краденого. Этим занимаются стаферы, участники киберпреступной группы, которые тратят деньги, находящиеся на взломанных счетах, на покупку товаров в интернет-магазинах.

По сути стафер – это разновидность заливщика, однако вывод денег через покупку товаров обычно практикуется, когда речь идет о сравнительно небольших хищениях. Как правило, стаферы работают в тесной связке со скупщиками краденого. Работа «в связке» часто означает выполнение конкретных заказов скупщиков на определенный тип товаров, иногда вплоть до конкретного производителя и модели.

Организатор

Если рассматривать киберпреступление как проект, то организатор преступной группировки – его главный менеджер. В круг его обязанностей обычно входит финансирование подготовительной стадии атаки, постановка задач исполнителям, контроль за их выполнением и взаимодействие с внешними агентами, такими как дроп-проекты и колл-сервисы (в тех случаях, когда нет своего). Организатор определяет цели атаки, осуществляет подбор необходимых «специалистов», производит денежные расчеты с ними.

Этапы реализации атаки

Следует отметить, что приведенная выше классификация не является жесткой. В отдельных случаях один и тот же участник преступной группы может совмещать в себе несколько ролей. Тем не менее, роли-функции, описанные выше, вне зависимости от того, сколько человек их исполняет, можно встретить при расследовании практически любого кибепреступления, связанного с похищением денег. Вот как все они работают в «реальном времени».

Предварительная разведка. Если речь идет о целевой атаке на конкретную компанию, то сначала организатор заказывает у подрядчиков сбор информации об атакуемой компании, которая позволит разработать более правдоподобные схемы социальной инженерии, задействованные на первом этапе атаки. В случае если речь идет об атаке на частных пользователей, этап предварительной разведки отсутствует либо ограничивается выбором «целевой аудитории» атаки (например, пользователей интернет-банкинга конкретных банков) и формированием фишинговых писем и фишинговых сайтов соответствующего содержания.

Заражение. Проникновение во внутреннюю сеть осуществляется с помощью целевой (spear-phishing) или массированной рассылки фишинговых писем, содержащих в качестве вложения специальным образом сформированный документ или вредоносную ссылку на сторонний ресурс. Открытие вложенного документа или переход по ссылке приводит к инфицированию системы вредоносной программой. Часто заражение происходит в автоматическом режиме без ведома и участия пользователя – после перехода по ссылке, вредоносная программа автоматически загружается на компьютер пользователя (drive by download) и запускается на нем.

В иных случаях заражение осуществляется через взломанные популярные сайты, на которых размещается средство скрытого перенаправления на сторонний сайт с набором эксплойтов. Попав на такой сайт, пользователь будет заражен вредоносным ПО.

В дальнейшем киберпреступники применяют ряд вредоносных инструментов, обеспечивающих закрепление в зараженной системе. Например, взламывают и заражают вредоносным ПО внутренние сайты организаций, чтобы обеспечить переустановку зловреда в случае, если защитное ПО на атакованных компьютерах удалило прежнюю его версию. Кроме того, злоумышленники нередко устанавливают в атакованной инфраструктуре ПО, позволяющее беспрепятственно осуществлять доступ во внутренние сети организации извне.

Разведка и реализация. На взломанные компьютеры загружаются программы скрытого удаленного администрирования и управления, используя которые преступники пытаются завладеть учетными данными администраторов систем. Широко используются легальные программы удаленного управления и администрирования, функциональность которых известна многим пользователям.

Похищение денег. На заключительном этапе реализуется доступ к системам взаимодействия с финансами и перевод денег со счетов атакованной организации на счета дроп-проектов, либо снятие денег в банкоматах напрямую.

Заключение

Широкая распространенность в последние годы финансовых киберпреступлений, за которыми стоят русскоговорящие преступники, имеет много причин. К основным можно отнести следующие:

- недостаточное количество квалифицированных кадров в правоохранительных органах;

- изъяны законодательства, позволяющие преступникам в большинстве случаев уходить от ответственности или получать мягкое наказание;

- отсутствие отлаженных процедур международного взаимодействия между правоохранительными органами и экспертными организациями разных стран.

В отличие от реального мира, ограбления в киберпространстве, как правило, проходят незаметно, а цифровые доказательства часто могут быть собраны лишь в течение крайне ограниченного промежутка времени после совершения преступления. При этом у преступников нет необходимости находиться на территории страны, где совершается преступление.

К сожалению, пока для русскоговорящего киберпреступника сложившиеся условия оказываются более чем благоприятными: низкий риск уголовного преследования и потенциально высокий доход, который сулит удачное криминальное предприятие. В результате количество преступлений и ущерб от них растет, а рынок киберкриминальных услуг увеличивает обороты.

Отсутствие налаженных механизмов международного взаимодействия также играет на руку преступникам: например, экспертам «Лаборатории Касперского» известно, что члены некоторых преступных групп постоянно проживают и работают на территории соседних с Россией государств. И наоборот, граждане соседних государств, вовлеченные в преступную деятельность, нередко находятся и действуют на территории РФ.

«Лаборатория Касперского» делает все возможное для того, чтобы пресечь деятельность киберкриминальных групп и призывает другие компании, а также правоохранительные органы всех стран к сотрудничеству.

Инициированное компанией международное расследование деятельности группы Carbanak – первый пример успешного международного сотрудничества, но для серьезных позитивных изменений таких примеров, несомненно, должно быть больше.

Справка. Что такое отдел расследований компьютерных инцидентов «Лаборатории Касперского»

«Лаборатория Касперского» в первую очередь известна тем, что является разработчиком систем защиты от вредоносных программ. Но компания ориентирована и на предоставление услуг комплексной защиты информации, в том числе услуг расследования компьютерных инцидентов.

Выявляемые свидетельства инцидента, которые в основном представлены в виде цифровых данных, должны быть собраны и зафиксированы таким образом, чтобы при обращении пострадавшего с заявлением о совершенном в отношении него преступлении, они не вызвали сомнений у следствия и суда.

В задачи отдела расследования компьютерных инцидентов «Лаборатории Касперского» входит:

- реагирование на инциденты компьютерной информационной безопасности и оперативный анализ ситуации;

- сбор цифровых свидетельств компьютерных инцидентов и установление связанных с ними обстоятельств в соответствии с разработанными методиками;

- исследование собранных свидетельств, поиск в сети Интернет сведений, связанных с обстоятельствами инцидента, их фиксация;

- подготовка материалов для обращения пострадавшего в правоохранительные органы;

- экспертное сопровождение следственных действий и оперативно-розыскных мероприятий.

В процессе реагирования на инциденты компьютерной информационной безопасности и экспертного сопровождения следственных действий и оперативно-розыскных мероприятий приходится работать с большими массивами данных, анализ которых, в совокупности со статистической информацией о детектируемых вредоносных объектах, выявляет закономерности и развития преступного поведения в киберпространстве.

Отдел был сформирован в 2011 году. В отделе работает 6 экспертов-криминалистов.

Смотрите также:

- 2015/11/19Пытался уйти с места происшествия, "разбрасывая ноги при ходьбе". Племянника экс-главы МВД Рината Нургалиева увольняют из полиции Омска за пьяную езду и дебош

- 2015/11/19По Ханукаеву лагерь плачет. На руинах "Страны детей", или Как украсть миллионы на детском отдыхе

- 2015/11/19Германский тыл Марии Максаковой. Двойное гражданство и зарубежная недвижимость не мешают оперной диве занимать депутатское кресло?

- 2015/11/20Митрофанова сняли в Загребе. Беглый депутат Госдумы в Хорватии, там курорт, жена и бизнес

- 2015/11/20Алексею Бажанову заблокировали 12 млн франков. В Швейцарии арестованы счета бывшего заместителя главы Минсельхоза РФ

- 2015/11/20Завьялов: "Вы будете жить и работать, озираясь по сторонам". Угрозы журналисту "Делового Петербурга"

- 2015/11/20Секретный фарватер Сергея Завьялова Топ-менеджер "Росатома" встроил семейный бизнес в систему исполнения госзаказов

ENG

ENG

Комментарии:

Написать комментарий