WikiLeaks сливает "хакерский архив" ЦРУ Как организована и как шпионит электронная разведка: краденые вирусы, взломанные компьютеры, смартфоны и телевизоры

Организация WikiLeaks начала публиковать утечки из Центрального разведывательного управления (ЦРУ) под кодом Vault 7 («Сейф № 7»), которые станут крупнейшей серией конфиденциальных документов о ЦРУ. «Первая полная часть серии под названием Year Zero включает в себя 8761 документ из изолированной сети с высокой степенью защиты, которая находится в Центре киберразведки ЦРУ в Лэнгли (штат Вирджиния)», — говорится в документе. Year Zero призвана показать истинный масштаб секретных хакерских программ ведомства, направленных на взлом массовых устройств и продуктов. Среди них Apple iPhone, Google Android, устройства с Microsoft Windows, а также телевизоры Samsung, которые могут превращаться в устройства тотальной слежки.

WikiLeaks указывает, что полученные ею программы и документация являются полноценным кибероружием — и инструкциями по изготовлению такового. Поэтому чувствительные места в документах вымараны, а функциональные вирусы не будут распространяться до тех пор, пока экспертное сообщество не выработает идеологию и методику их изучения, обезвреживания и публикации.

«Сам процесс разработки кибероружия подразумевает крайний риск его неконтролируемого распространения. В этом отношении он благодаря агрессивной природе этих программ и их высокой рыночной ценности аналогичен международной торговле оружием», — говорится в заявлении основателя WikiLeaks Джулиана Ассанжа.

Источник утечки, пишет организация, призывает к широкому обсуждению мандата ЦРУ и совершенствованию подотчетного обществу надзора за этой спецслужбой в контексте «создания, использования, распространения и контроля кибероружия». По данным утечки, к концу 2016 г. хакерские подразделения ЦРУ насчитывали 5000 пользователей и произвели более 1000 «военизированных» вредоносных программ, «суммарный размер которых превысил размер кода, управляющего Facebook», пишет WikiLeaks.

Телевизор подслушивает

Хакерские программы ЦРУ создает так называемая Группа инженерных разработок (EDG) в Лэнгли, напоминает WikiLeaks, подчиненная Директорату цифровых инноваций (Directorate of Digital Innovation, DDI) — одному из пяти основных директоратов современного ЦРУ.

«Большие» устройства ведет Отдел интегрированных устройств (Embedded Devices Branch, EDB), пишет WikiLeaks. Именно EDB принадлежит авторство зловещей программы Weeping Angel [«Плачущий ангел», одна из самых агрессивных и неуязвимых рас вселенной сериала Doctor Who]. Эта программа, разработанная совместно с британской MI5, заражает смарт-TV Samsung и позволяет вводить телевизоры в состояние «мнимого отключения». Устройство, кажущееся выключенным, в реальности записывает разговоры в помещении и передает их на особый сервер ЦРУ.

В 2014 г. отдел изучал перспективы инфицирования систем управления современных автомобилей и грузовиков. «Цель перехвата контроля управления не ясна, однако это позволило бы ЦРУ проводить практически бесследные покушения», — считает организация.

Смартфон предает

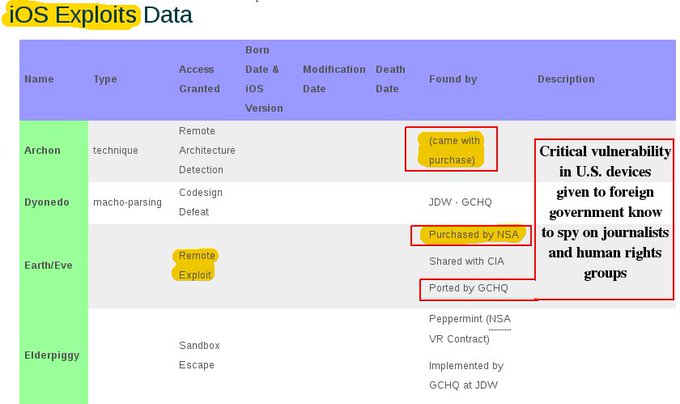

Отдел мобильных устройств (Mobile Devices Branch, MDB) разработал многочисленные программы взлома смартфонов, открывающие доступ к данным геолокации, аудио и sms пользователя, а также скрытно активирующие их камеру и микрофон. Особые усилия направлены на взлом iPhone, пишет WikiLeaks, поскольку ими пользуются элиты многих стран мира.

В устройствах на Android ЦРУ могло эксплуатировать 24 неустраненных уязвимости (zero days). В частности, они позволяют на системном уровне обходить защиту популярных «защищенных» мессенджеров Telegram, WhatsApp, Signal, Wiebo, Confide и Cloackman.

[Коммерсант.Ру, 07.03.2017, "ЦРУ взяло телефон, телевизор и Telegram": По словам представителей WikiLeaks, правительственные структуры имеют теперь возможность проникать в телефоны с ОС Android и «собирать аудиотраффик и сообщения до того, как они будут зашифрованы». Основатель Telegram Павел Дуров заявил, что речь идет не о взломе шифрования мессенджера, а о том, что ЦРУ получило доступ к смартфонам под управлением iOS и Android. Как пояснил господин Дуров, спецслужбы могут взломать непосредственно устройство, и уже через него получить доступ как к переписке. […]

WikiLeaks отмечает, что ЦРУ больше не является единственным владельцем программ для взлома различных устройств, включающего вредоносные программы, вирусы, «трояны», и они попали к хакерам. «Этот необычайный набор, объем которого составляет несколько сотен миллионов строчек кода, предоставляет своему обладателю практически все возможности ЦРУ по проведению хакерских атак»,— сообщает сайт. При этом уточняется, что архив «без всяких разрешений циркулирует среди хакеров и подрядчиков, в прошлом работавших на американское правительство». Один из них якобы и передал часть из документов WikiLeaks. — Врезка К.ру]

Организация указывает, что ЦРУ не выполняло свои обязательства по раскрытию производителям устройств ключевых уязвимостей, введенные администрацией президента США Барака Обамы (Vulnerabilities Equities Process). По меньшей мере одной такой уязвимости были подвержены устройства на iOS и Android, с которых велся Twitter-аккаунт президента США, пишет WikiLeaks. «Многие из них остаются неустраненными и какие-то, возможно, уже отысканы вражескими спецслужбами и киберпреступниками», — говорится в сообщении.

Windows чужая

Особые усилия ЦРУ направлены на инфильтрацию в десктопные и серверные ОС — Windows, OSx, Linux и микропрограммы телекоммуникационного оборудования, пишет WikiLeaks. Сюда входят традиционные уязвимости, вирусы на DVD (Hammer Drill) и на USB-накопителях, программы для маскировки данных в файлах изображений и в скрытых областях жестких дисков (Brutal Kangaroo).

Характерная черта подобных систем ЦРУ — интеграция и автоматизация заражения в виде систем управления под кодовыми названиями Assassin и Medusa. Отдел сетевых устройств (Network Devices Branch, NDB) ЦРУ разработал автоматизированную платформу для заражения сетевой инфраструктуры под наименованием HIVE и связанные с ней Cutthroat («Головорез») и Swindle («Махинатор»).

Штаб в Европе

Консульство США в ФРГ (Франкфурт-на-Майне) является хакерским центром ЦРУ, пишет WikiLeaks. По мнению организации, утечка указывает, что хакерам ЦРУ выдавали дипломатические паспорта и обеспечивали прикрытие госдепартамента. Один из документов представляет собой список инструкций для направляющихся во Франкфурт-на-Майне «кибервзломщиков» ЦРУ. Если верить этому документу, в США не считают заслуживающими внимания собственные меры защиты Германии от кибершпионажа.

[Газета.Ру, 08.03.2017, "Американских хакеров обнаружили в Германии": По этим данным, консульство США является базой для осуществления хакерских операций в Европе, на Ближнем Востоке и в странах Африки. Сотрудники ЦРУ, работающие под прикрытием, получают «черные» дипломатические паспорта и считаются сотрудниками Госдепартамента. Для немецких пограничных властей они представляются техническими специалистами, которые работают при консульстве, следует из нового пакета конфиденциальных документов. — Врезка К.ру]

Проникнув в шенгенскую зону, американские хакеры могли попасть в любую из 25 стран, в том числе для физического вторжения в особо защищенные сети. В этом им помогает система атаки под названием Fine Dining, обеспечивающая сбор и дальнейшую передачу вовне ключевой информации. Система умещается на обычной USB-флешке и маскируется под обычные презентации, видеоплееры, игры или антивирусы.

Сообщается, что общее число публикуемых страниц первой части Vault 7 уже превышает по объему документации утечку секретных материалов о деятельности Агентства национальной безопасности, увидевших свет с помощью Эдварда Сноудена.

***

Как подслушивает и подсматривает ЦРУ

[...] Дамп содержит только документацию, и решение избегать публикации и распространения готового к работе кибероружия, разумеется, было осознанным. Представители Wikileaks полагают, что сначала нужно разобраться с тем, как правильно изучить и обезвредить эти инструменты, приняв во внимание технические и политические аспекты проблемы. И лишь после этого их будет возможно обнародовать.

Тем не менее, опубликованная в виде торрент-файла документация (пароль от архива: SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds и это цитата президента Джона Кеннеди) содержит множество интересных подробностей. [...]

Например, документы раскрывают подробности того, что ЦРУ хранит информацию о множестве 0-day уязвимостей в продуктах Apple, Google, Microsoft и других крупных компаний, подвергая риску всю индустрию.

Рассказывают бумаги и о малвари Weeping Angel, созданной Embedded Devices Branch (EDB) ЦРУ, при участии специалистов их британской MI5. С ее помощью спецслужбы могут заражать «умные» телевизоры Samsung, превращая их в шпионские устройства. И хотя для установки Weeping Angel, судя по всему, требуется физический доступ к устройству, малварь предоставляет спецслужбам самые разные возможности. Вот только некоторые из них: Weeping Angel может извлекать учетные данные и историю браузера, а также перехватывать информацию о WPA и Wi-Fi. Вредонос умеет внедрять поддельные сертификаты для облегчения man-in-the-middle атак на браузер и получения удаленного доступа. Также Weeping Angel может создать впечатление, что телевизор выключен, тогда как на самом деле он продолжает работать, а встроенный микрофон «слушает» все, что происходит вокруг.

В документах упоминаются телевизоры Samsung F800, а также есть указания на то, что разработчики ЦРУ тестировали прошивки версий 1111, 1112 и 1116. Вероятнее всего, Weeping Angel представляет опасность для всех моделей серии Fxxxx.

Также бумаги свидетельствуют о том, что под эгидой ЦРУ было создано множество самой разной мобильной малвари для iPhone и Android. Зараженные устройства практически полностью переходят под контроль правительственных хакеров и отправляют на сторону данные о геолокации, текстовых и аудиокоммуникациях, а также могут скрытно активировать камеру и микрофон девайса.

Так, сообщается, что в 2016 году в распоряжении ЦРУ были 24 уязвимости нулевого дня для Android, а также эксплоиты для них. Причем уязвимости ЦРУ находит и «прорабатывает» как самостоятельно, так и получает от своих коллег, к примеру, ФБР, АНБ или британского Центра правительственной связи. Именно уязвимости нулевого дня помогают спецслужбам обходить шифрование WhatsApp, Signal, Telegram, Wiebo, Confide и Cloackman, так как перехват данных происходит еще до того, как заработало шифрование.

Кроме того, документация рассказывает о вредоносах и техниках атак на Windows, macOS, Linux, IoT-устройства, а также о 0-day уязвимостях для них. В документах даже нашли инструкцию по обходу активации Windows 8.

Упоминается также разработанная специалистами ЦРУ программа UMBRAGE, в рамках которой спецслужбы умышленно используют хакерские инструменты других стран и хакерских группировок (по заявлениями Wikileaks, попросту похищенные), чтобы создать видимость так называемого «фальшивого флага» (false flag). То есть UMBRAGE помогает создать видимость того, что ответственность за атаку лежит на ком-то другом.

Суммарно в архиве содержится почти гигабайт данных, и ИБ-эксперты, СМИ и исследователи только начали анализировать новый дамп. Тем не менее, аутентичность публикации уже подтвердил Эдвард Сноуден и представители The Wall Street Journal.

Смотрите также:

- 2017/03/09Главу СКР Кузбасса задержали за телефонный звонок. Павла Муллина заподозрили в крышевании торговцев оружием

- 2017/03/09Гуляния в "Лебедином", грибная охота на вертолете и инвалидные льготы Как развлекается супруга помощника президента Суркова Наталия Дубовицкая и ее подруги в освоенных подмосковных угодьях

- 2017/03/10Квартирный ответ генерала Беляеваэ Семья бывшего замглавы МЧС решила жилищный вопрос, приобретя коллекцию недвижимости в Санкт-Петербурге

- 2017/03/10Имущество генерала Варчука тянет на полмиллиарда У семьи экс-замглавы внутренних войск 4 квартиры в Москве, поместье в Истре за 200 миллионов и парк автомобилей

- 2017/03/07Мажор на Ferrari оказался сыном "куриного короля"

- 2017/03/07Вячеслав Семендуев попался на "Красной площади". Миллионер в деле о хищении $5,3 млн при строительстве ЖК в Сочи

- 2017/03/07Как Николай Максимов продавал компромат. За вымогательство у депутата Госдумы Хайруллина нижнекамский коммунист осужден на 4 года условно

ENG

ENG

Комментарии:

Написать комментарий